5G核心网安全认证和鉴权

ICC讯 5G 引入了eMBB、uRLLC 和mMTC三大业务场景,实现的不仅仅是人与人之间的通信,更多地将用于实现人与物、物与物之间的通信。这就决定了5G在认证和鉴权方面将面临新的安全需求,主要表现在以下3个方面。

1.统一的认证框架

在5G网络下,接入网络的终端除了手机终端,还包括大量的垂直行业终端。5G网络的接入方式除了3GPP 接入,还包括各种类型的Non-3GPP 接入。不同接入技术拥有相互独立的ID和独立的鉴权方式,加上网关边缘的各种认证和私密会话业务,造成每种无线接入中都有独立的无线资源管理,不同接入技术之间难以进行互通。为了适应上述变化,5G网络引入了统一的UE认证框架,实现了对各种终端类型、各种接入方式的统一认证和鉴权,以及统一的密钥层次结构。5G网络的统一认证框架为5G网络安全奠定了坚实的基础。

2.基于归属网络的认证加强

在传统认证机制中,拜访地/归属地的两级移动网络架构下的认证机制要求归属网络无条件信任拜访网络的认证结果。但随着网络的发展,出现了越来越多的安全隐患,拜访网络和归属网络之间的信任程度在不断降低。例如,拜访地运营商可以声称为某运营商的用户提供接入服务而实际未提供,导致计费纠纷。对于5G网络来说,相较于人与人之间的语音通信和数据交互,万物互联下的移动通信将会承载更多的设备测控类信息,因此对接入安全的要求更高。例如,5G系统会被垂直行业用于传递远程操控的控制消息,这使5G认证还需要加强归属网络对用户终端的认证能力,使其摆脱对拜访网络的依赖,实现用户在归属地/拜访地等不同地点间的认证机制统一。

3.基于垂直行业应用的二次认证

5G网络将更多地为垂直行业提供服务,而垂直行业对5G网络提出了更多的需求。例如,需要通过5G网络切片来为垂直行业提供定制化的服务,包括为特定的业务提供数据通道建立前的认证机制。因此5G网络引入了二次认证的概念,即在用户接入网络时进行认证后为接入特定业务建立数据通道而进行的认证。在该认证过程中,第一次使用了非运营商控制的信任状要求。例如,当5G网络用于为高保障业务系统提供通信时,用户通过接入认证后并不能直接与业务系统建立连接,而是利用业务相关的信任状与用户终端进行认证,并在认证通过的情况下允许5G网络为用户建立与业务系统间的通信链路,从而提升对业务系统的保护。

(1)概述

当UE能够连接到5GC和EPC,并且已经连接到ng-eNB,可以连接到EPC和5GC时,UE能够按照TS 24.501的要求,来选择连接到哪个核心网络。如果UE选择EPC,则UE应使用TS 33.401中的安全过程。如果UE选择5GC,则UE 应使用TS 33.501的安全过程。对于可以连接到EPC和5GC的ng-eNB,ng-eNB应该基于UE选择的核心网络类型来选择相应的安全过程。

(2) 初次认证和密钥协议

认证框架

① 一般要求

初次认证和密钥协商过程的目的是实现UE和网络之间的相互认证,并提供可在UE和服务网络之间的后续安全过程中使用的密钥材料。由初次认证和密钥协商过程生成的密钥材料会产生一个被称为锚密钥的KSEAF。该锚密钥由归属网络的AUSF提供给服务网络的SEAF。可以从KSEAF 派生多个安全上下文的密钥,而不需要新的身份验证。例如,在3GPP接入网络上运行的认证还可以提供密钥,以在UE和不可信的non-3GPP 接入中使用的N3IWF之间建立安全连接。

锚密钥KSEAF是由中间密钥KAUSF派生而来,归属运营商制订了关于使用这种密钥的策略,将KAUSF安全地存储在AUSF 中时使用该策略。

② EAP 框架

EAP 框架在RFC 3748中进行了规定,它定义了以下角色:对端,传递身份验证器和后端认证服务器。后端认证服务器充当EAP服务器,用于终止与对端的EAP认证方法。在5G系统中,当使用EAP-AKA'时,可以通过以下方式来支持EAP 框架。UE作为对端的角色。

SEAF作为传递身份验证器的角色。AUSF作为后端认证服务器的角色。

③ 服务网络名称的构建

a. 服务网络名称

服务网络名称用于导出锚密钥。它有以下两个目的。通过包含服务网络标识符(SN Id)将锚密钥绑定到服务网络。通过将服务代码设置为“5G”,确保锚密钥专用于5G 核心网络和UE 之间的认证。

在5G AKA 中,服务网络名称具有与将RES * 和XRES * 绑定到服务网络的类似目的。服务网络名称由服务代码和SN Id 组成,中间用分隔符“ :”连接,服务代码在SN Id之前。在服务网络名称中没有像“接入网络类型”这样的参数,因为服务网络名称与5G核心网流程相关,而与访问网络类型无关。

SN Id标识了服务PLMN,具体定义可以参考TS 24.501。

b. UE构建服务网络名称

UE按以下方式构建服务网络名称。将服务代码设置为“5G”。将网络标识符设置为其正在进行身份验证的网络的SN Id。将服务代码和SN Id 用分隔符“ :”连接。

c. SEAF构建服务网络名称

SEAF按如下方式构建服务网络名称。

将服务代码设置为“5G”。

将网络标识符设置为AUSF,进而向其发送认证数据的服务网络的SN Id。

将服务代码和SN Id用分隔符“ :”连接。

(2)启动认证和认证方法的选择

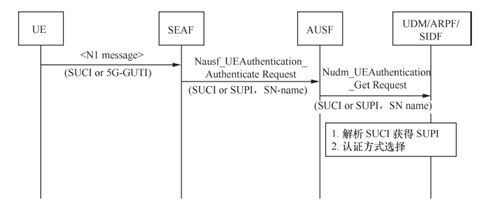

初次认证过程和认证方法选择如图1所示。

图1 初次认证过程和认证方法选择

根据SEAF的策略,SEAF可以在与UE建立信令连接的任何过程中发起与UE 的认证。UE应在注册请求中使用SUCI或5G-GUTI。当SEAF要启动认证时,SEAF将通过向AUSF 发送Nausf_UEAuthentication_Authenticate 请求消息来调用Nausf_UEAuthentication服务。Nausf_UEAuthentication_Authenticate Request 消息应包含SUCI 或者SUPI。

如果SEAF 具有有效的5G-GUTI 并且对UE 进行重新认证,则SEAF应在Nausf_UEAuthentication_Authenticate 请求消息中包含SUPI。否则,在Nausf_UEAuthentication_Authenticate 请求消息中应包含SUCI。Nausf_UEAuthentication_Authenticate 请求消息还应包含服务网络名称。

当接收到Nausf_UEAuthentication_Authenticate 请求消息时,AUSF 将通过比较服务网络名称和预期的服务网络名称来检查服务网络中的请求SEAF 是否有权使用Nausf_UEAuthentication_Authenticate 请求消息中的服务网络名称。AUSF 应临时存储接收的服务网络名称。如果服务网络未被授权使用服务网络名称,则AUSF 将在Nausf_UEAuthentication_Authenticate 响应消息中返回“服务网络未授权”。

从AUSF发送到UDM 的Nudm_UEAuthentication_Get 请求消息包括以下信息。

SUCI 或者SUPI。

服务网络名称。

在接收到Nudm_UEAuthentication_Get 请求消息时,如果接收到的是SUCI,则UDM将调用SIDF。

在UDM 处理请求之前,SIDF 应解除SUCI 以获得SUPI。基于SUPI,UDM/ARPF 应根据订阅数据选择认证方法。

本文地址:http://www.iccsz.com//Site/CN/News/2020/11/27/20201127070023096948.htm 转载请保留文章出处

关键字: 核心网

文章标题:5G核心网安全认证和鉴权

2、免责声明,凡本网注明“来源:XXX(非讯石光通讯网)”的作品,均为转载自其它媒体,转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责。因可能存在第三方转载无法确定原网地址,若作品内容、版权争议和其它问题,请联系本网,将第一时间删除。

联系方式:讯石光通讯网新闻中心 电话:0755-82960080-168 Right

- 设置首页 | 光通讯招聘 | 企业搜索库 | 广告服务 | 联系我们 | 保护私隐 | 公司介绍

Copyright ? 2009 ICCSZ.com Inc. All Rights Reserved. 讯石公司 www.iccsz.com版权所有 粤ICP备12008183号-1